A cibersegurança não é mais uma responsabilidade exclusiva de uma equipe de especialistas; ela é o alicerce de todo desenvolvimento de software moderno. Em um cenário onde ataques cibernéticos se tornam cada vez mais sofisticados, cada desenvolvedor precisa ser um “agente de segurança”, integrando práticas de proteção desde as primeiras linhas de código. A abordagem tradicional de segurança — o famoso “segurança no final” — é um modelo reativo e ineficiente. Nele, as vulnerabilidades são identificadas apenas nas etapas finais de testes, tornando as correções demoradas e custosas. Um exemplo notório é o ataque à Equifax em 2017, onde uma vulnerabilidade em um software legado resultou na exposição de dados de 143 milhões de clientes. Esse caso sublinha a importância de um modelo proativo, onde a segurança é pensada e implementada continuamente.

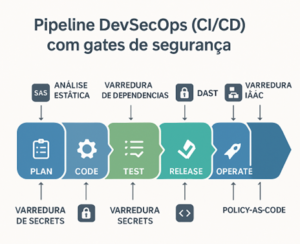

O modelo DevSecOps propõe uma mudança radical: integrar a segurança (“SecOps”) em todas as fases do ciclo de vida de desenvolvimento (Dev). Essa integração contínua é conhecida como “mover a segurança para a esquerda” (shift-left security), pois, metaforicamente, move as preocupações com segurança do lado direito (o final do processo) para o lado esquerdo (o início do desenvolvimento). Adotar essa cultura proativa não só reduz riscos, mas também acelera a entrega de software, já que a segurança é pensada desde o início conforme mostra a Figura – Ciclo de Etapas.

O ciclo DevSecOps é composto por etapas interdependentes que garantem a entrega contínua de software seguro.

As principais fases são:

- Planejar (Plan) – definição de requisitos funcionais e de segurança já no início do projeto.

- Codificar (Code) – implementação com boas práticas de segurança e uso de ferramentas de análise estática (SAST).

- Construir (Build) – integração contínua, validação de dependências e varredura de vulnerabilidades em bibliotecas.

- Testar (Test) – aplicação de testes automatizados, incluindo análise dinâmica (DAST) e fuzzing.

- Liberar (Release) – verificação de políticas de segurança antes da entrega (policy-as-code).

- Operar (Operate) – monitoramento contínuo, correção proativa de falhas e auditoria de logs.

- Monitorar (Monitor) – coleta de métricas e feedback para aprimorar todo o ciclo.

Essas etapas formam um processo contínuo em que a segurança é integrada a cada fase, reduzindo a probabilidade de vulnerabilidades escaparem para produção. Assim, o próximo passo é entender quais tipos de vulnerabilidades mais ameaçam esse ciclo — como as listadas no OWASP Top 10.

- Automação é a chave: Use ferramentas automatizadas de análise de código para encontrar vulnerabilidades em tempo real, como se fossem erros de sintaxe. Por exemplo, você pode integrar o SonarQube ao seu processo de build para que ele analise cada nova linha de código em busca de falhas de segurança conhecidas. Outra opção é usar o Snyk ou o Dependabot para escanear automaticamente as bibliotecas de terceiros do seu projeto, alertando sobre vulnerabilidades em dependências desatualizadas.

- Colaboração em equipe: A segurança é responsabilidade de todos. Incentive a comunicação aberta entre desenvolvedores, times de segurança e operações, por exemplo, criando um canal dedicado no Slack ou no Microsoft Teams para que a equipe de segurança possa compartilhar alertas e dicas diretamente com os desenvolvedores. Realize pair programming focado em segurança ou crie sessões de “Bug Bash” onde a equipe toda se reúne para tentar encontrar e reportar falhas.

Figura – Ciclo de Etapas

A única vulnerabilidade pode expor dados sensíveis, comprometer sistemas inteiros e causar danos irreparáveis à reputação e ao patrimônio de uma empresa. Afinal, o custo de prevenir uma falha de segurança é sempre significativamente menor do que o custo de consertar um vazamento de dados, que pode incluir multas regulatórias, perda de clientes e processos judiciais. Investir em segurança é, portanto, um retorno garantido contra prejuízos futuros.

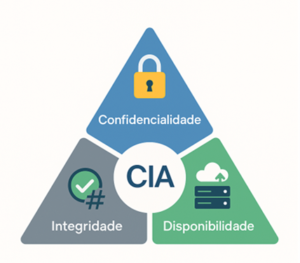

A Tríade da Segurança da Informação: Confidencialidade, Integridade e Disponibilidade

Antes de mergulhar nas vulnerabilidades, é crucial entender os três pilares que regem a cibersegurança, a chamada “Tríade CIA”:

- Confidencialidade: Garantir que a informação seja acessível apenas por pessoas ou sistemas autorizados. Exemplo: Criptografar senhas de usuários em um banco de dados.

- Integridade: Assegurar que os dados não foram alterados de forma não autorizada, seja por um ataque ou por um erro. Exemplo: Usar checksums ou assinaturas digitais para verificar se um arquivo não foi corrompido durante o download.

- Disponibilidade: Garantir que os sistemas e os dados estejam acessíveis sempre que necessário. Exemplo: Proteger a aplicação contra ataques de negação de serviço (DDoS) que a deixariam offline.

Mapeando as Vulnerabilidades: O Guia OWASP Top 10

A Open Web Application Security Project (OWASP) é a referência global em segurança de software. Sua lista “Top 10”, atualizada pela última vez em 2021, serve como um mapa das vulnerabilidades mais críticas em aplicações web. Essa atualização trouxe novas categorias e reorganizou outras — como a fusão de Sensitive Data Exposure com Cryptographic Failures e a introdução de Insecure Design como novo item — e a próxima atualização está prevista para 2025, reforçando o compromisso da OWASP em refletir a evolução contínua das ameaças no ecossistema digital. Entender essa lista é o primeiro passo para escrever código seguro.

- Injeção de Código (Injection): Uma das vulnerabilidades mais antigas e perigosas. Ocorre quando um invasor insere dados maliciosos em um comando do sistema, como uma consulta SQL.

- Solução: Sempre use consultas parametrizadas (Prepared Statements). Elas tratam os dados de entrada como valores, e não como parte do comando SQL, evitando que um dado malicioso seja executado. Outra prática fundamental é a validação e sanitização da entrada de dados.

- Quebra de Autenticação (Broken Authentication): Quando as funções de autenticação e gerenciamento de sessão não são implementadas corretamente, permitindo que invasores roubem senhas, contas e tokens de sessão.

- Solução: Use autenticação de múltiplos fatores (MFA), armazene senhas com funções de hash seguras (como o Argon2 ou BCrypt), e defina limites para tentativas de login e tempo de expiração de sessão.

- Exposição de Dados Sensíveis (Sensitive Data Exposure): Dados confidenciais (informações financeiras, dados pessoais) não são criptografados ou protegidos adequadamente, tornando-se alvos fáceis para invasores.

- Solução: Criptografe todos os dados sensíveis, tanto em trânsito (usando SSL/TLS) quanto em repouso (no banco de dados ou no servidor).

- Cross-Site Scripting (XSS): Um invasor injeta scripts maliciosos em páginas web. Quando um usuário acessa a página, o navegador executa o script, podendo roubar cookies, tokens de sessão e outras informações.

- Solução: Sanitizar as entradas do usuário e escapar as saídas. Para evitar ataques XSS, a regra de ouro é nunca confiar na entrada do usuário. Em vez de remover as tags HTML maliciosas, a solução mais segura é “escapar” a saída. Isso significa converter caracteres especiais (como < e >) em suas entidades HTML correspondentes (< e >). Dessa forma, se um invasor injetar um código como <script>alert(‘XSS!’);</script>, o navegador não o executará. Ele apenas exibirá o texto na tela, neutralizando o ataque. A maioria dos frameworks de desenvolvimento web já oferece funções para fazer esse escapamento de forma automática, tornando a prática de segurança mais acessível para os desenvolvedores.

- Configuração Incorreta de Segurança (Security Misconfiguration): Acontece quando as configurações de segurança de um servidor, aplicação ou banco de dados não estão otimizadas, deixando brechas para ataques.

- Solução: Crie e siga um manual de hardening (endurecimento de segurança), desabilite funcionalidades desnecessárias e mantenha todos os componentes da aplicação (servidor web, banco de dados, bibliotecas) atualizados.

Ferramentas e Práticas para Elevar a Segurança do Seu Código

Integrar a segurança ao seu fluxo de trabalho não significa depender apenas de testes manuais no final do projeto. A chave para a segurança moderna é a automação e a integração contínua. Ao utilizar as ferramentas certas, você pode detectar e corrigir vulnerabilidades de forma proativa, economizando tempo e recursos a longo prazo. Pense nisso como ter um “scanner” de segurança que trabalha para você 24 horas por dia.

- Análise de Código Estática e Dinâmica

- SAST (Static Application Security Testing): Pense no SAST como um “corretor gramatical” para falhas de segurança. Ele analisa o código-fonte da sua aplicação sem executá-la, identificando padrões de código vulneráveis. Ferramentas como o SonarQube podem ser integradas ao seu servidor de integração contínua (CI/CD), analisando cada pull request e alertando os desenvolvedores sobre potenciais brechas antes mesmo que o código seja mesclado.

- DAST (Dynamic Application Security Testing): O DAST atua de forma diferente. Ele simula ataques à sua aplicação em tempo de execução, interagindo com ela como um invasor faria. Ferramentas como o OWASP ZAP (Zed Attack Proxy) são ideais para encontrar vulnerabilidades que só aparecem quando a aplicação está em funcionamento, como falhas de autenticação e falhas na lógica de negócio. A melhor abordagem é usar SAST e DAST em conjunto para uma cobertura completa.

- Gerenciamento de Dependências (Supply Chain Security)

A maioria das aplicações hoje em dia é construída com uma infinidade de bibliotecas e pacotes de terceiros. A ironia é que, muitas vezes, as vulnerabilidades mais perigosas não estão no seu código, mas sim nessas dependências.

- Ferramentas de Análise de Dependências: Ferramentas como o Snyk e o Dependabot (nativo do GitHub) monitoram as bibliotecas do seu projeto e as comparam com um banco de dados de vulnerabilidades conhecidas. Se uma nova falha de segurança for descoberta em uma biblioteca que você está usando, elas enviam um alerta ou até mesmo abrem um pull request com a versão corrigida.

- Princípio do Menor Privilégio e Gestão de Secrets

Se você precisa acessar dados sensíveis, como chaves de API, senhas de banco de dados ou credenciais de serviços na nuvem, nunca armazene-os em texto puro no código. O Princípio do Menor Privilégio (PoLP) é uma prática essencial:

- Gestão de Secrets: Use gerenciadores de segredos como o HashiCorp Vault ou o AWS Secrets Manager para armazenar e distribuir credenciais de forma segura. Eles garantem que apenas os sistemas autorizados possam acessar essas informações e, em alguns casos, até revogam o acesso após um certo período de tempo. Isso garante que, mesmo que seu código seja exposto, os dados mais críticos permaneçam protegidos.

- Testes de Penetração e Programas de Recompensa (Bug Bounty)

Para uma camada final de segurança, considere simular um ataque real.

- Testes de Penetração (Pentesting): Contrate uma equipe de especialistas em cibersegurança para agir como invasores, tentando encontrar e explorar vulnerabilidades em seus sistemas. Eles fornecem um relatório detalhado com as falhas encontradas e recomendações para corrigi-las.

- Programas de Recompensa por Bugs (Bug Bounty): Convide a comunidade de segurança (os “hackers éticos”) a encontrar vulnerabilidades em sua aplicação, oferecendo uma recompensa financeira por cada falha descoberta e reportada de forma responsável. Empresas como a Microsoft, Google e Apple usam esses programas para encontrar vulnerabilidades antes que os criminosos o façam.

O objetivo é transformar a segurança em um processo contínuo e integrado. Embora o investimento inicial em ferramentas de automação possa parecer significativo, o retorno sobre o investimento (ROI) é indiscutível. A capacidade de detectar e corrigir vulnerabilidades em tempo real, antes que se tornem problemas sérios na produção, economiza horas de trabalho de correção e, mais importante, evita prejuízos financeiros e danos à reputação que podem ser causados por um vazamento de dados.

Conclusão: O Futuro do Desenvolvimento é Seguro e Começa Agora

Chegamos ao fim de uma jornada que vai além de simples linhas de código. A cibersegurança não é um anexo, mas o núcleo de um desenvolvimento de software responsável e de alta qualidade. Adotar o mindset DevSecOps e incorporar as ferramentas e práticas que discutimos não é um custo, mas um investimento estratégico. Afinal, o custo de prevenir uma falha é sempre uma fração do prejuízo causado por um vazamento de dados, que pode incluir milhões em multas, perda de clientes, e um dano irreversível à reputação da marca.

Empresas que entendem isso estão na vanguarda da inovação. Gigantes da tecnologia, como a Netflix, são um exemplo inspirador. A empresa não apenas investe em ferramentas de segurança avançadas, mas também desenvolve suas próprias soluções de código aberto, como o Chaos Monkey, para testar a resiliência de seus sistemas. O “macaco do caos” desliga servidores aleatoriamente para garantir que a equipe de engenharia esteja sempre preparada para falhas, e isso se estende à segurança. Outro exemplo é a Google, que utiliza uma abordagem de “segurança por design“. Isso significa que cada novo produto é concebido com a segurança em mente, desde o conceito inicial até o lançamento, utilizando práticas como a criptografia de ponta a ponta e a revisão de código por especialistas.

Esses exemplos mostram que a segurança não precisa ser um obstáculo à inovação. Pelo contrário, ela se torna o alicerce para construir produtos confiáveis, inovadores e que conquistam a lealdade dos clientes. O desenvolvedor do futuro não é apenas um resolvedor de problemas, mas um guardião de dados, um arquiteto de confiança e um promotor da segurança digital.

A sua jornada começa aqui. Ao aplicar o conhecimento deste guia, você não está apenas protegendo uma aplicação ou uma empresa; está contribuindo para um ecossistema digital mais seguro para todos. O conhecimento é a sua primeira linha de defesa, e a aplicação prática dele é a sua melhor arma.